軟件設計師之網絡與信息安全 構建數字世界的堅固防線

在當今高度互聯的數字時代,網絡與信息安全已成為軟件設計不可分割的核心組成部分。軟件設計師的角色已不再局限于功能實現與性能優化,更肩負著構建可信、可靠、可抵御威脅的數字產品的重任。網絡與信息安全軟件開發,正是這一使命在技術層面的集中體現。

一、核心原則:安全需始于設計

網絡與信息安全并非事后添加的“補丁”,而應內生于軟件生命周期的每一個階段,尤其是設計階段。軟件設計師需秉持“安全始于設計”的理念,這意味著:

- 威脅建模:在項目初期,系統性地識別潛在的攻擊面、威脅主體、攻擊向量及可能造成的損害。例如,對數據流圖進行分析,明確信任邊界,評估認證、授權、數據保護等環節的風險。

- 最小權限原則:為每個組件、進程和用戶分配完成其功能所需的最小權限,限制潛在破壞的波及范圍。

- 縱深防御:不依賴單一安全措施,而是在網絡、主機、應用、數據等多個層面部署互補的安全控制,建立多道防線。

二、關鍵技術領域與實踐

在網絡與信息安全軟件開發中,設計師需精通并應用以下關鍵技術:

- 加密技術的集成:

- 傳輸安全:熟練運用TLS/SSL協議保障網絡通信的機密性與完整性,正確配置密碼套件,防范降級攻擊。

- 數據安全:對敏感數據(如用戶密碼、個人身份信息、金融數據)進行加密存儲,采用強加密算法(如AES)并妥善管理密鑰生命周期。

- 數字簽名與證書:實現數據的不可否認性和來源驗證,集成公鑰基礎設施(PKI)進行身份認證。

- 身份認證與訪問控制:

- 設計健壯的身份認證機制,如多因素認證(MFA),防范憑證填充、會話劫持等攻擊。

- 實現精細化的訪問控制模型(如RBAC基于角色的訪問控制,ABAC基于屬性的訪問控制),確保用戶只能訪問授權資源。

- 安全的輸入處理與輸出編碼:

- 對所有用戶輸入進行嚴格的驗證、過濾和凈化,這是防御注入攻擊(如SQL注入、XSS、命令注入)的第一道關口。

- 在輸出數據到不同上下文(HTML、JavaScript、URL、SQL)時進行恰當的編碼,防止注入漏洞被利用。

- 安全通信與API設計:

- 為微服務、API接口設計安全通信協議,使用API密鑰、OAuth 2.0、JWT等機制進行認證與授權。

- 實施速率限制、請求驗證,防止API被濫用或成為DDoS攻擊的入口。

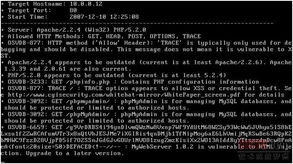

- 安全配置與依賴管理:

- 確保軟件默認配置是安全的,避免使用弱密碼、默認賬戶和開放不必要的端口。

- 使用軟件成分分析(SCA)工具持續監控第三方庫和依賴的已知漏洞,并及時更新補丁。

- 安全日志、監控與審計:

- 設計記錄關鍵安全事件(如登錄失敗、權限變更、敏感操作)的日志機制,并確保日志的完整性和防篡改性。

- 為異常檢測和事件響應提供必要的數據支持。

三、貫穿開發流程的安全實踐

- 需求與設計階段:明確安全需求,進行威脅建模,制定安全架構方案。

- 編碼階段:遵循安全編碼規范(如OWASP Top 10防護指南),使用靜態應用程序安全測試(SAST)工具在編碼時發現漏洞。

- 測試階段:進行動態應用程序安全測試(DAST)、滲透測試、模糊測試,模擬真實攻擊以驗證防御有效性。

- 部署與運維階段:確保部署環境安全,配置安全組和防火墻,建立漏洞管理和應急響應流程。

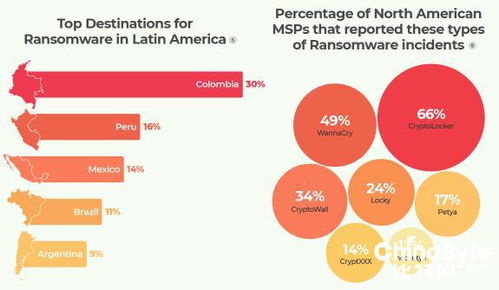

四、挑戰與未來趨勢

軟件設計師面臨日益復雜的挑戰:攻擊技術不斷演進(如AI驅動的攻擊)、云原生和物聯網環境帶來新的攻擊面、合規性要求(如GDPR、網絡安全法)日趨嚴格。未來趨勢包括:

- DevSecOps的深度融合:將安全自動化工具和流程無縫集成到CI/CD管道中,實現安全左移。

- 零信任架構的應用:“從不信任,始終驗證”,在網絡內部同樣實施嚴格的訪問控制。

- 隱私增強計算:在數據使用過程中保護隱私,如采用同態加密、差分隱私等技術。

###

對軟件設計師而言,網絡與信息安全軟件開發是一項兼具深度與廣度的專業要求。它要求設計師不僅掌握扎實的編程技能,更需具備攻擊者的思維、防御者的策略和守護者的責任感。通過將安全理念、技術與實踐深植于軟件設計的血脈之中,我們方能構筑起支撐數字世界繁榮發展的堅固防線,在享受技術便利的確保數據資產與隱私安全無虞。

如若轉載,請注明出處:http://www.hj-cm.com/product/32.html

更新時間:2025-12-30 15:27:04